Projects

Prima di passare ai proggetti che mi vedono coinvolto credo sia utile spendere qualche parola sul mio background culturale nel settore della sicurezza informatica.

Il background

Attualmente sono impegnato nella realizzazione di alcuni progetti che vertono sulla sicurezza informatica, in particolare sullo standard PKCS#11 di RSA.

Durante la mia carriera universitaria ho studiato in modo approfondito questo standard e le sue vulnerabilità.

La mia tesi di laurea specialistica verteva proprio sullo standard PKCS#11 e sullo studio degli attacchi a cui è sensibile. Durante questo studio ho individuato altri due possibili scenari d'attacco e ho realizzato un (primitivo) software per sfruttare tutte queste vulnerabilità ed estrarre in chiaro il valore di una chiave crittografica contenuta in un Token PKCS#11.

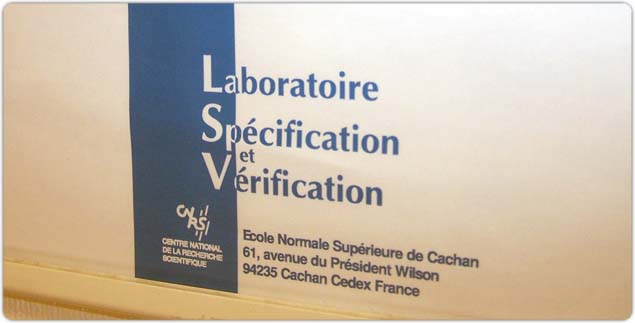

Dopo la laurea ho continuato i miei studi su PKCS#11 e ho realizzato (con le dovute supervisioni) i seguenti report e articoli scientifici (alcuni sono visionabili):

-

- Secure your PKCS#11 token against API attacks! (download)

-

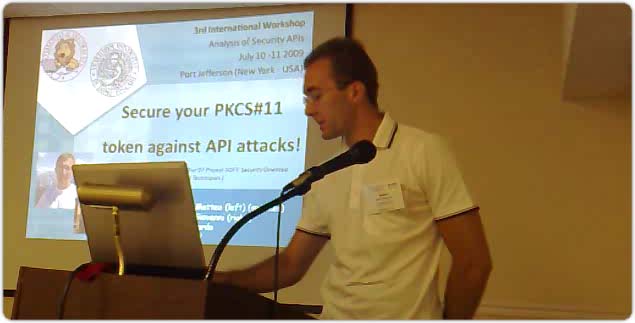

Presentato personalmente alla conferenza ASA a Port Jefferson nel Lugio 2009 (vedi slide)

-

- Attacking Aladdin eToken PRO -

Technical report riservato ad Aladdin

-

- Vulnerability Report on Feitian StorePass2000, ePass2000 and ePass2003Auto -

Technical report riservato a Feitian

-

- Remote attacks on PKCS#11 Token -

Argomento ancora in fase di studio ed elaborazione

-

- Secure template, PKCS#11 ultimate fix (download) -

Il mio fix allo standard PKCS#11

-

- CryptokiX: A cryptographic software token with security fixes (download) -

In quest’articolo, accettato alla conferenza ASA 2010 e FloC 2010 che si è tenuta ad Edimburgo dal 9 al 12 Luglio 2010. In queste conferenze è stata presentata la mia soluzione al problema degli attacchi ai token PKCS#11: il SecureTemplate

-

- How Smart is Your Smartcard? Attacking and Fixing PKCS#11 Security Tokens (download) -

Presentato alla 17° esima A.C.M. Conference on Computer and Communications Security, a Chicago nell’Ottobre 2010

Qui a lato trovate delle fotografie della conferenza a cui ho partecipato (ASA - Port Jefferson U.S.A.) e seguendo QUESTO link il video di presentazione del mio software il T.T.T. (vedi a seguire). Nota: il video doveva accompagnare l'articolo presentato a Chicago, tuttavia si è optato per una versione molto meno simpatica...

Parallelamente a PKCS#11 ho studiato in modo approfondito i tag RFiD con particolare attenzione al tag MIFARE Ultralight e CALIPSO CD21. L'obbiettivo dei miei studi, non era solo la mera conoscenza del funzionamento e dei protocolli utilizzati ma, come avrete capito, la possibilità di clonare e/o alterare i dati in essi racchiusi.

I proggetti

Com'è immaginabile, i progetti che stò sviluppando riguardano principalmente il settore della sicurezza informatica e lo standard PKCS#11.

Gli ambiti di ricerca e sviluppo in cui stò operando sono i seguenti:

T.T.T. (Token Test Tool): un software avanzato per l'analisi dei token PKCS#11 sviluppato sulla base della mia esperienza universitaria. Questo software scritto in Java utilizza la libreria IAIK (Graz University of Technology) per interfacciarsi con un Token PKCS#11 e iniziare le procedure d'analisi. Alla fine dei cicli d'analisi il software produce un report dettagliato sulle vulnerabilità e le anomalie che sono state individuate. Il software è sviluppato a moduli e consente customizzazioni. Qualche acquirente?

Remote Attack: lo standard PKCS#11 e di conseguenza i Token si preoccupano di mantenere (malamente) al sicuro le chiavi crittografiche degli utenti. Ma se la macchina su cui è collegato il token è sotto il controllo di una spia? Quando mi accorsi di questo iniziai a pensare a come si potrebbero attuare simili attacchi e successivamente a come potersi difendere. Ho prodotto diverse soluzioni ben documentate su come affrontare il problema sia via software che via hardware. Siete interessati?

Secure Template: qualcuno prima di me cercò di fixare lo standard PKCS#11 e la soluzione che ha trovato (modificare radicalmente lo standard) non ha riscosso particolare successo tra i produttori di questi dispositivi. Io propongo una soluzione a costo zero per i produttori e gli utilizzatori di questi dispositivi: SecureTemplate. L'articolo che ho finora divulgato, sebbene presentato a varie conferenze è incompleto: lascia infatti insoddifatte alcune casistiche d'utilizzo. Volete saperne di più?

PKCS#11 Mobile: gli smartphone o i tablet pc di nuova generazione hanno elevate capacità di calcolo e grande interoperabilità... perchè non usarle? Stò studiando e realizzando un'applicazione per palmari e simili che consenta l'utilizzo dello standard PKCS#11 senza i bug noti, ma con i miei fix. L'obbiettivo di tale applicazione è la comunicazione sicura, un sicuro trasferimento di file e tanto altro attraverso le potenzialità di PKCS#11. Quanto ci tenete alla vostra privacy?

Martial: frequentando corsi e stage di arti marziali e non, ho collezionato molti video relativi ai diverti appuntamenti e la catalogazione di questi per un veloce riesame è diventata un'autentica sfida. Riuscire poi a confrontare tra loro i contenuti dei vari video risulta essere una grande perdita di tempo, specialmente in fase di ripasso/allenamento. Da questa necessità nasce "Martial" un software pensato per catalogare e rendere reperibile ogni sorta di video. Martial, che in origine era stato ideato per un uso esclusivamente "marziale" (e di cui conserva il nome), ad oggi può essere impiegato per ogni sorta di catalogazione, indipendentemente dal contesto Vuoi accedere rapidamente ai tuoi video?

myBalance: un semplice software per la gestione monetaria delle entrate e uscite. Il suo punto forte è la semplicità d'utilizzo, combinata con un sistema di reportistica che è in grado di scorporare ogni singola voce per avere un quadro preciso e immediato della prorpia situazione finanziaria.Sei stanco di fare di fare i conti a fine mese?